简介

2025 年 11 月,Elastic Security Labs 观察到一起入侵事件,影响了一家位于东南亚的跨国组织。在对该活动的分析过程中,我们的团队观察到了用于将 BADIIS 恶意软件部署到 Windows 网络服务器上的各种破坏后技术和工具。这些观察结果与思科 Talos和趋势科技去年的报告相吻合。

这个威胁组织已经积累了更多的受害者,并正在协调来自全球各国的大规模 SEO 中毒行动。我们对该活动的了解表明,这是一个复杂的、以地理位置为目标的基础设施,旨在通过将用户重定向到一个广泛的非法网站网络(如在线赌博平台和加密货币计划)来使被入侵的服务器赚钱。

关键要点

- Elastic Security Labs 在全球范围内观察到利用 BADIIS 恶意软件针对 IIS 服务器的大规模 SEO 中毒活动,影响超过 1,800 台 Windows 服务器

- 被入侵的服务器通过用于向用户发送赌博广告和其他非法网站的基础设施网络赚钱

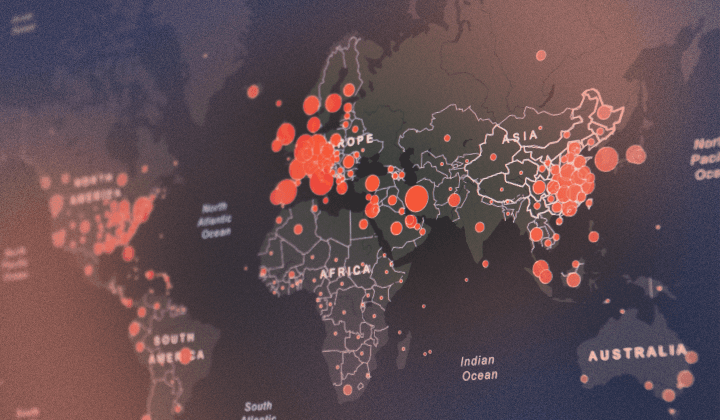

- 受害者基础设施包括来自澳大利亚、孟加拉国、巴西、中国、印度、日本、韩国、立陶宛、尼泊尔和越南的政府、各种企业组织和教育机构。

- 这一活动与 Cisco Talos 去年 10 月发现的威胁组织 UAT-8099 相符,并与趋势科技之前的报告一致

活动概述

REF4033 是一个讲中文的网络犯罪团伙,该团伙利用一个名为 BADIIS 的恶意 IIS 模块,在全球范围内入侵了 1,800 多台 Windows 网络服务器,实施了大规模、协调的 SEO 中毒活动。

活动分两个阶段进行:

- 首先,它向搜索引擎爬虫提供充斥关键字的 HTML,以毒化搜索结果,然后

- 接下来,它将受害者重定向到一个由非法赌博平台、色情网站和复杂的加密货币钓鱼网站(如 Upbit 交易所的欺诈性克隆网站)组成的无边无际的"色情经济" 。

通过部署 BADIIS 恶意软件(一种直接集成到网络服务器请求处理管道中的恶意 IIS 模块),该组织劫持了合法的政府、教育和企业域的网络服务器。这种高声誉基础设施被用来操纵搜索引擎排名,从而使攻击者能够拦截网络流量,为广泛的金融欺诈提供便利。

入侵活动

2025 年 11 月,Elastic Security Labs 从一台 Windows IIS 服务器上观察到了来自未知攻击载体的破坏后活动。该威胁行为者行动迅速,从初始访问到 IIS 模块部署只用了不到 17 分钟。初始枚举是通过运行在 IIS 工作进程下的 webshell (w3wp.exe) 进行的。攻击者进行了初步发现,然后创建了一个新的用户账户。

在创建账户并将其添加到管理员组后不久,Elastic Defend生成了几个与新创建的 Windows 服务WalletServiceInfo 相关的警报。该服务加载了一个无符号 ServiceDLL (C:\ProgramData\Microsoft\Windows\Ringtones\CbsMsgApi.dll),随后直接执行该模块的系统调用。

接下来,我们看到威胁行为者使用了一个名为D-Shield Firewall 的程序来强化他们的访问权限。该软件为 IIS 服务器提供额外的安全功能,包括预防性保护和添加网络限制的功能。为了继续进行调查,我们使用观察到的加载器 imphash (1e4b23eee1b96b0cc705da1e7fb9e2f3) (C:\ProgramData\Microsoft\Windows\Ringtones\CbsMsgApi.exe) 从 VirusTotal 获取了一个加载器样本进行分析。

为了收集该加载器使用的恶意 DLL 样本,我们对该名称 (CbsMsgApi.dll) 进行了 VirusTotal搜索。我们发现 7 提交的样本使用了相同的文件名。幕后组织似乎从 2024 年 9 月起就一直在使用类似的代码库。这些样本大多采用商业代码混淆框架VMProtect 来阻碍静态和动态分析。幸运的是,我们使用了一个较早的、未受保护的样本来进一步了解这一攻击链。

代码分析 - CbsMsgApi.exe

该小组采用的攻击工作流程需要攻击者安装多个文件来部署恶意 IIS 模块。执行链从 PE 可执行文件CbsMsgApi.exe 开始。该文件包含简体中文字符串,包括 PDB 字符串 (C:\Users\Administrator\Desktop\替换配置文件\w3wpservice-svchost\x64\Release\CbsMsgApi.pdb)。

启动后,该程序会创建一个 Windows 服务WalletServiceinfo, ,该服务会配置一个 ServiceDLL (CbsMsgApi.dll) 在svchost.exe 下运行,类似于这种持久性技术。

通过使用以下命令行修改服务的安全描述符,这项新创建的服务将重点放在隐身和防篡改上:

sc sdset "WalletServiceInfo" "D:(D;;DCLCWPDTSD;;;IU)(D;;DCLCWPDTSD;;;SU)(D;;DCLCWPDTSD;;;BA)(A;;CCLCSWLOCRRC;;;IU)(A;;CCLCSWLOCRRC;;;SU)(A;;CCLCSWRPWPDTLOCRRC;;;SY)(A;;CCDCLCSWRPWPDTLOCRSDRCWDWO;;;BA)S:(AU;FA;CCDCLCSWRPWPDTLOCRSDRCWDWO;;;WD)"代码分析 - CbsMsgApi.dll

该攻击序列的主要组件是 ServiceDLL (CbsMsgApi.dll)。恶意 DLL 会对 BADIIS IIS 本机模块进行分级,并更改 IIS 配置,将其加载到 DefaultAppPool 的请求管道中。

在这次攻击中,威胁者在System32\drivers 文件夹中伪装了三个文件:

C:\Windows\System32\drivers\WUDFPfprot.sysC:\Windows\System32\drivers\WppRecorderpo.sysC:\Windows\System32\drivers\WppRecorderrt.sys

其中两个文件 (WppRecorderrt.sys,WppRecorderpo.sys) 代表恶意的 32 位/64 位 BADIIS 模块。另一个文件 (WUDFPfprot.sys) 表示将注入 IIS 现有配置的配置元素。以下是我们在分析过程中使用的配置示例。值得注意的是模块名称WsmRes64 (有关该 DLL 的更多信息详见下文 IIS 模块分析 (WsmRes32.dll /WsmRes64.dll) 部分):

<globalModules>

<add name="WsmRes64" image="C:\Windows\Microsoft.NET\Framework\WsmRes64.dll" preCondition="bitness64" />

</globalModules>

<modules>

<add name="WsmRes64" preCondition="bitness64" />

</modules>恶意软件使用CopyFileA 函数将伪装文件中的内容移入 .NET 目录 (C:\Windows\Microsoft.NET\Framework)。

接下来,恶意软件会解析DefaultAppPool.config 文件,检查每个节点,更新<globalModules> 和<modules> 节点。该模块将从先前伪装的文件 (WUDFPfprot.sys) 中注入配置内容,通过一系列追加操作更新 IIS 配置。

下面是一个新添加的全局模块条目示例,其中引用了 BADIIS 动态链接库。

执行成功后,BADIIS 模块将安装在 IIS 服务器上,并作为加载模块出现在w3wp.exe Worker 进程中。

IIS 模块分析(WsmRes32.dll / WsmRes64.dll)

下文将介绍 BADIIS 模块的功能。这些模块可根据用户代理或引用头值等标准,有条件地注入或重定向恶意 SEO 内容。这种技术可确保恶意内容在正常使用过程中保持隐蔽,从而使模块尽可能长时间地不被发现。

初始化时,模块会从配置中定义的 URL 下载内容。这些 URL 以加密格式存储,并在 ECB 模式下使用SM4 algorithm (中国国家标准块状密码)和密钥"1111111122222222”"进行解密。在旧版本中,使用的是 AES-128 ECB 算法。

配置中的每个 URL 都指向包含第二阶段资源的静态.txt 文件。下面的列表详细列出了这些源文件及其具体作用:

| 配置 URL 示例 | 文件名称 | 内容说明 |

|---|---|---|

hxxp://kr.gotz003[.]com/krfml/krfmlip.txt | *fmlip.txt | 包含一个指向假 CSS 文件google.css 的 URL,该文件列出了用于过滤请求的子网。 |

hxxp://kr.gotz003[.]com/krfml/krfmltz.txt | *fmltz.txt | 包含用于用户重定向的目标 URL 链接。 |

hxxp://kr.gotz003[.]com/krfml/krfmllj.txt | *fmllj.txt | 包含一个指向用于注入的恶意 SEO 反向链接的链接。 |

hxxp://kr.gotz003[.]com/krfml/krfmldz.txt | *fmldz.txt | 包含搜索引擎优化内容生成器的链接。 |

这些 URL 指向特定地区的文件,前缀为相应的国家代码。上述示例以韩国 (hxxp://kr.domain.com) 为例,其他地区也有类似文件,如越南 (VN),其文件名前缀为"vn" ,而不是"kr" (hxxp://vn.domain.com)。

BADIIS 模块在请求处理管道中注册,将自己定位为第一个和最后一个处理程序。对于每个请求,模块都会验证特定属性,并根据结果选择注入或重定向策略。我们有三种注射方式:

| 源 | 注射方法 | 描述 |

|---|---|---|

*fmltz.txt | 整页更换 | 带进度条的 HTML 加载器 + 自动重定向 + 谷歌分析跟踪 |

*fmldz.txt | 整页更换 | 直接链接到搜索引擎优化内容,使用 index.php?domain=<host>&uri=<original_link> |

*fmllj.txt | 内联喷射 | 在<body> 或<html> 标签后注入搜索引擎优化反向链接 |

为了区分僵尸流量和人工流量,该模块会根据以下参考者和用户代理列表进行检查。

Referers:bing,google,naver 、daum

用户代理:bingbot,Googlebot,Yeti 、Daum

默认注入策略的目标是访问被入侵网站上合法页面的搜索引擎爬虫。

在这种情况下,搜索引擎优化反向链接会从二级链接中获取,并注入页面供搜索引擎机器人抓取。注入受感染页面的下载反向链接主要针对域内的其他本地页面,而其余链接则指向其他受感染域上的页面。这是链接养殖战略的一个重要方面,它涉及创建大型网站网络,这些网站相互链接,操纵搜索排名。

反向链接所链接的本地页面不存在于受感染的域中,因此访问这些页面会出现 404 错误。然而,当请求被拦截时,恶意软件会检查两个条件:状态代码是否不是 200 或 3xx,以及浏览器的用户代理是否与爬虫机器人匹配。如果是这样,它会从其基础架构上托管的搜索引擎优化页面(通过配置 URL 上*fmldz.txt 文件中的链接)下载内容,并向机器人返回 200 响应代码。该目标 URL 使用 "domain "和 "uri "参数构建,其中包含受感染的域名和爬虫最初尝试访问的资源。

最后,如果用户请求一个不存在的页面,并且到达时带有恶意软件列出的 Referer 头值,那么该页面就会被第三种类型的内容所取代:带有加载栏的登陆页面。该页面使用 JavaScript 将用户重定向到*fmltz.txt 文件中包含的链接,该链接可通过其配置链接获取。

如果启用,则仅在 User-Agent 与手机匹配时执行请求,以确保服务器只针对手机用户。

移动用户代理列表如下:

设备 iPhone,iPad,iPod,iOS,Android,uc (UC Browser),BlackBerry 、HUAWEI

如果启用了该选项,且受感染服务器的 IP 地址与从*fmlip.txt 文件下载的google.css 文件中的子网列表相匹配,则服务器将提供标准 SEO 内容,而不是登陆/定向页面。

登陆页面包含含有分析标签的 JavaScript 代码--根据目标地区的不同,可选择 Google Analytics 或百度同传,以监控重定向情况。虽然使用服务器 IP 过滤来限制流量的确切原因尚不清楚,但我们推测这与这些分析有关,是出于搜索引擎优化的目的而实施的。

我们在整个活动中发现了以下 Google 标签:

G-2FK43E86ZMG-R0KHSLRZ7N

以及百度同济标签:

B59ff1638e92ab1127b7bc76c7922245

活动分析

根据 URL 模式(<country_code>fml__.txt,<country_code>fml/index.php )的相似性,我们发现了一个可追溯到 2023 年中期的较早活动,该活动使用以下域作为配置服务器。

tz123[.]apptz789[.]app

tz123[.]app 趋势科技 BADIIS活动摘要 IOC 列表中披露,该列表发布于 2024 。根据 VT 上名为ul_cache.dll 的样本的首次提交日期和与hxxp://tz789[.]app/brfmljs[.]txt 的通信,有些样本也以WsmRes64.dll 的文件名提交。这种命名方式与上一节分析的 BADIIS 载入器组件一致。我们在 VT 上发现的最早样本于 2023-12-12 首次提交。

对于 REF4033,基础架构由两台主配置服务器分担。

- 最近的活动 (

gotz003[.]com):目前是主要的配置中心。通过进一步分析,确定了按国家代码分类的 5 个活跃子域:kr.gotz003[.]com(韩国)vn.gotz003[.]com(越南)cn.gotz003[.]com(中国)cnse.gotz003[.]com(中国)bd.gotz003[.]com(孟加拉国)

- 传统基础设施 (

jbtz003[.]com):在较早的活动迭代中使用,但仍有几个子域在运行: br.jbtz003[.]com(巴西)vn.jbtz003[.]com(越南)vnbtc.jbtz003[.]com(越南)in.jbtz003[.]com(印度)cn.jbtz003[.]com(中国)jp.jbtz003[.]com(日本)pk.jbtz003[.]com(巴基斯坦)

其核心是,最近的活动通过将用户重定向到一个庞大的非法网站网络,使被入侵的服务器赚钱。该运动以亚洲受众为目标,在色情经济领域投入巨资,如不受监管的在线赌场、色情流媒体和露骨的卖淫服务广告。

它还构成了直接的财政威胁。其中一个例子是假冒韩国最大的加密货币交易所 Upbit,在uupbit[.]top 上托管了一个欺诈性加密货币赌注平台。

该活动的目标定位逻辑在很大程度上反映了被入侵基础设施的地理位置,在服务器位置和用户的重定向目标之间建立了关联。例如,中国被入侵的服务器会将流量导入当地的赌博网站,而韩国的服务器则会重定向到欺诈性的 Upbit 钓鱼网站。这种模式的例外情况涉及孟加拉国被入侵的基础设施,行为者将其配置为 HTTP 重定向,指向非本地的越南赌博网站。

我们在整个集群中观察到多个不同的重定向加载页面。下面是一个针对虚拟网络受害者基础设施的用户重定向模板示例。该模板使用 Google 标签,与 Cisco Talos 的UAT-8099 研究中描述的一个模板非常相似。

在各受害者群组中观察到的比较一致的模板如下所示,尤其是进度条逻辑。由于样本针对的是 CN 受害者的基础设施,因此使用百度通缉令来跟踪受害者的转发情况。

我们从以下列表中包含反向链接的 URL 中发现了几个受攻击服务器集群(有些有重叠):

http://kr.gotz001[.]com/lunlian/index.phphttp://se.gotz001[.]com/lunlian/index.phphttps://cn404.gotz001[.]com/lunlian/index.phphttps://cnse.gotz001[.]com/lunlian/index.phphttps://cn.gotz001[.]com/lunlian/index.phphttps://cn.gotz001[.]com/lunlian/indexgov.phphttps://vn404.gotz001[.]com/lunlian/index.phphttps://vn.gotz001[.]com/lunlian/index.phphttp://bd.gotz001[.]com/lunlian/index.phphttp://vn.jbtz001[.]com/lunlian/index.phphttps://vnse.jbtz001[.]com/lunlian/index.phphttps://vnbtc.jbtz001[.]com/lunlian/index.phphttps://in.jbtz001[.]com/lunlian/index.phphttps://br.jbtz001[.]com/lunlian/index.phphttps://cn.jbtz001[.]com/lunlian/index.phphttps://jp.jbtz001[.]com/lunlian/index.phphttps://pk.jbtz001[.]com/lunlian/index.php

在 REF4033 的范围内,全球有超过 1800 台服务器受到影响,该活动明显以亚太地区为重点,中国和越南约占所有观察到的被入侵服务器的 82% (分别为 46.1% 和 35.8% )。在印度(3.9% )、巴西(3.8% )和韩国(3.4% )观察到了二级浓度,尽管这些国家在整个运动足迹中只占少数。值得注意的是,约有 30% 受攻击的服务器位于亚马逊网络服务、微软 Azure、阿里巴巴云和腾讯云等主要云平台上。其余 70% 名受害者分布在各地区电信运营商。

受害者情况涉及多个领域,包括政府机构、教育机构、医疗机构、电子商务平台、媒体机构和金融服务机构,这表明是大规模的机会性剥削,而不是有针对性的剥削。在至少 5 个国家已查明的受害者中,政府和公共行政系统约占 8% (.gov.cn,.gov.br,.gov.bd,.gov.vn,.gov.in,.leg.br)。

REF4033 通过 MITRE ATT&CK

Elastic 使用MITRE ATT&CK框架来记录威胁针对企业网络使用的常见策略、技术和程序。

战术

策略代表了技术或子技术的原因。 这是对手的战术目标:采取行动的原因。

技术

技术代表对手如何通过采取行动来实现战术目标。

- 利用面向公众的应用程序的漏洞

- 服务器软件组件:IIS 组件

- 创建账户:本地账户

- 创建或修改系统进程:Windows 服务

- 劫持执行流程:服务注册表权限弱点

- 混淆文件或信息:软件打包

- 伪装:匹配合法名称或位置

- 系统信息发现

补救 REF4033

预防

- 可疑的 Microsoft IIS Worker 后裔

- 可能通过令牌模拟提升权限

- 通过 SeImpersonatePrivilege 进行权限升级

- 来自无符号模块的直接系统调用

- 创建可疑的 Windows 服务 DLL

- 可疑的 Svchost 注册表修改

- 安全帐户管理器 (SAM) 注册表访问

雅拉

Elastic Security 已创建 YARA 规则来识别此活动。

观察结果

本研究讨论了以下可观察的结果。

| 可观测 | 类型 | 名称 | 参考 |

|---|---|---|---|

055bdcaa0b69a1e205c931547ef863531e9fdfdaac93aaea29fb701c7b468294 | SHA-256 | CbsMsgApi.exe | 服务安装人员 |

2340f152e8cb4cc7d5d15f384517d756a098283aef239f8cbfe3d91f8722800a | SHA-256 | CbsMsgApi.dll | ServiceDLL |

c2ff48cfa38598ad514466673b506e377839d25d5dfb1c3d88908c231112d1b2 | SHA-256 | CbsMsgApi.dll | ServiceDLL |

7f2987e49211ff265378349ea648498042cd0817e131da41156d4eafee4310ca | SHA-256 | D_Safe_Manage.exe | D-Shield 防火墙 |

1b723a5f9725b607926e925d1797f7ec9664bb308c9602002345485e18085b72 | SHA-256 | WsmRes64.idx | 64 位 BADIIS 模块 |

1f9e694cac70d089f549d7adf91513f0f7e1d4ef212979aad67a5aea10c6d016 | SHA-256 | WsmRes64.idx2.sc | 64 位 BADIIS 模块 |

c5abe6936fe111bbded1757a90c934a9e18d849edd70e56a451c1547688ff96f | SHA-256 | WsmRes32.idx | 32 位 BADIIS 模块 |

gotz003[.]com | 域名 | BADIIS 配置服务器(主服务器) | |

jbtz003[.]com | 域名 | BADIIS 配置服务器(传统) | |

gotz001[.]com | 域名 | BADIIS SEO 内容和反向链接服务器(主服务器) | |

jbtz001[.]com | 域名 | BADIIS SEO 内容和反向链接服务器(主服务器) |

参考资料

上述研究参考了以下内容: