¿Qué es la confianza cero?

Definición de confianza cero

La confianza cero es un marco de trabajo de seguridad basado en el principio de que nunca debería confiarse de forma automática o implícita en los usuarios y dispositivos, independientemente de si se encuentran dentro o fuera del perímetro de red de una organización. De forma predeterminada, se asume que cada solicitud de acceso, sin importar de donde provenga, debe verificarse y autenticarse de manera estricta y continua para otorgar o mantener el acceso a los recursos.

Como las amenazas cibernéticas son cada vez más sofisticadas, los modelos de seguridad de red tradicionales ya no son lo suficientemente adecuados para proteger sistemas y datos confidenciales. Y a medida que el costo promedio de una violación de datos para las empresas estadounidenses supere los $10 millones,1 el precio de utilizar modelos de seguridad de tipo “confiar, pero verificar” desactualizados solo será más alto.

La confianza cero es un enfoque de tipo “nunca confiar, siempre verificar” de seguridad. Se ha demostrado que es más efectivo que la segmentación de red tradicional y las defensas basadas en el perímetro. Es una estrategia con visión de futuro que proporciona protección a las empresas modernas en entornos complejos de cloud híbrido, redes locales y trabajadores remotos, así como a los dispositivos, las apps, los datos y la infraestructura en los que dependen, independientemente de dónde se encuentren.

¿Qué es el acceso a la red de confianza cero (ZTNA)?

El acceso a la red de confianza cero (ZTNA) es el componente fundamental detrás del modelo de confianza cero. Proporciona acceso seguro a los recursos según la identidad del usuario y la postura del dispositivo, en lugar de depender de la ubicación de la red. El ZTNA permite a las organizaciones implementar controles de acceso definido granulares, lo cual brinda a los usuarios el privilegio mínimo necesario para realizar sus tareas. Al limitar el acceso solo a las aplicaciones y los servicios que necesitan, el enfoque minimiza cualquier superficie de ataque potencial y reduce el riesgo de movimiento lateral no autorizado; una vulnerabilidad común que aprovechan los ciberdelincuentes.

ZTNA deniega el acceso de forma predeterminada y establece conexiones cifradas uno a uno entre los dispositivos y los recursos que utilizan. Esto proporciona acceso remoto seguro a aplicaciones y servicios específicos, mientras oculta la mayor parte de la infraestructura y los servicios. También permite la implementación de políticas de control de acceso específicas del dispositivo y la ubicación, lo que evita que dispositivos comprometidos se conecten a los servicios.

Por qué importa la confianza cero

La confianza cero es importante porque aborda las limitaciones de los modelos de seguridad de red tradicionales que dependen de estrategias de defensa en el perímetro, como firewalls para proteger la infraestructura y recursos de datos vitales. Esos enfoques tradicionales no están equipados para enfrentar el aumento de las amenazas avanzadas, los ataques internos y el movimiento lateral de actores maliciosos dentro de una red.

En una era digital definida por una fuerza laboral cada vez más globalizada y dispar, la confianza cero proporciona un marco de trabajo de seguridad proactivo y adaptable que se enfoca en la verificación continua, lo que reduce el riesgo de acceso no autorizado y filtraciones de datos. Y con el crecimiento de la infraestructura en el cloud híbrida y entornos impulsados por los datos infinitamente complejos, las estrategias de confianza cero bien implementadas ahorra tiempo valioso a los equipos de seguridad. En lugar de destinar recursos a la gestión de una amalgama mal integrada de herramientas y soluciones de seguridad, las empresas y sus equipos de IT pueden enfocarse en las amenazas que vendrán a continuación.

Comprender los principios de la confianza cero

Zero Trust se basa en principios esenciales, pero no hay un estándar único, por lo que sus definiciones y alcance varían entre diferentes marcos de trabajo. Por ejemplo, en EE. UU., existen múltiples documentos de orientación que ofrecen diferentes interpretaciones de estos principios y pilares:

- Cybersecurity and Infrastructure Security Agency (CISA)

- National Institute of Standards and Technology (NIST)

- Departamento de Defensa de los Estados Unidos (DoD)

- Government Services Administration (GSA)

Si bien el concepto de confianza cero se interpreta de manera diferente en las industrias y organizaciones, la mayoría de los expertos coinciden en un conjunto común de principios centrales para el despliegue práctico y efectivo de la estrategia de confianza cero.

La mayoría de los marcos de trabajo comienzan con tres: verificación continua, acceso de privilegio mínimo y la suposición de filtraciones. Estos proporcionan la línea de base, mientras que los principios más amplios amplían la estrategia para satisfacer las demandas del mundo real.

Principios clave de Zero Trust:

- Control de acceso basado en identidad: la confianza cero enfatiza la importancia de verificar y autenticar las identidades de los usuarios antes de otorgar acceso a los recursos. Las identidades de los usuarios son los criterios principales para determinar los privilegios de acceso.

- Autenticación multifactor (MFA): la MFA agrega una capa adicional de seguridad al requerir que los usuarios proporcionen múltiples formas de verificación, lo que incluye contraseñas, datos biométricos y tokens de seguridad.

- Microsegmentación: la microsegmentación divide las redes en secciones más pequeñas, lo que permite a las organizaciones aplicar controles de acceso granulares. Al limitar el movimiento lateral dentro de la red, la confianza cero minimiza el impacto de potenciales filtraciones.

- Privilegio mínimo: los usuarios reciben el privilegio mínimo necesario para realizar sus tareas. Al restringir los derechos de acceso, minimizas el riesgo de acceso no autorizado y exposición de los datos. Limitar el alcance de las credenciales y las rutas de acceso a un potencial atacante brinda a las organizaciones más tiempo para neutralizar los ataques.

- Monitoreo y validación continuos: el monitoreo activo y continuo del comportamiento de los usuarios, el estado de los dispositivos y el tráfico de red para detectar anomalías y amenazas potenciales permite a los equipos de IT responder con rapidez a eventos de seguridad. Una vez establecidos, los inicios de sesión y las conexiones agotan el tiempo de espera de forma periódica, lo cual requiere que los usuarios y dispositivos se vuelvan a verificar continuamente.

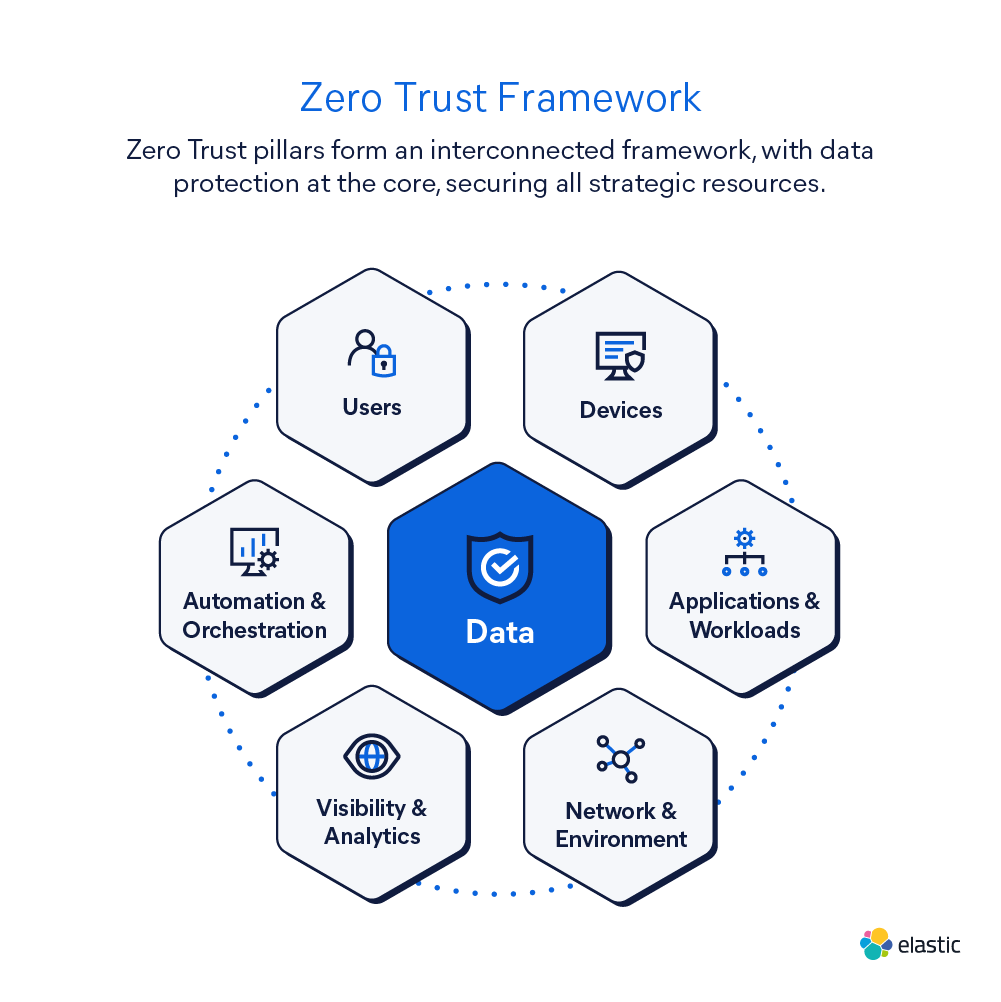

¿Qué son los pilares de la confianza cero?

Los pilares de la confianza cero representan las partes del núcleo de una estrategia de seguridad: desde quién puede acceder a la información hasta cómo se monitorean y protegen los datos. Juntos, estos pilares crean un marco de trabajo integral que ayuda a prevenir amenazas y mantener seguras las operaciones. Cada pilar aborda una parte específica de la seguridad, y cuando se combinan, crean una imagen completa que protege a una organización de amenazas internas y externas.

La confianza cero se define tradicionalmente en torno a un conjunto de pilares fundamentales. El modelo de CISA, por ejemplo, incluye cinco pilares: identidad, dispositivos, red, aplicaciones y datos, que representan los puntos críticos de control. La visibilidad, la analítica y la automatización a menudo se consideran elementos multifuncionales en lugar de pilares individuales, pero eso no las hace menos críticas. Se integran en toda la arquitectura de confianza cero, al conectar los puntos y garantizar que cada parte del sistema funcione en sincronía.

Esto no es solo teoría, es la misma dirección que han tomado respetadas organizaciones del sector público como CISA, el Departamento de Defensa de EE. UU., el Centro Nacional de Ciberseguridad (NCSC) del Reino Unido y el Centro Australiano de Ciberseguridad (ACSC), entre otras.

Lo ideal es que los datos sirvan como el elemento común y unificador que conecte todos los pilares de la confianza cero. Cada pilar, ya sea identidad, dispositivos, red o aplicaciones, genera telemetría crítica. Sin reunir esos datos, la confianza cero se mantiene fragmentada.

Los datos sirven como la base para garantizar que las políticas estén informadas, las respuestas sean precisas y la visibilidad sea completa. Así es como las organizaciones pasan de controles aislados a operaciones de seguridad verdaderamente integradas.

Cómo funciona la confianza cero

La confianza cero requiere verificación y monitoreo continuos. Depende de tecnologías y técnicas como la autenticación multifactor (MFA), el control de acceso basado en identidad, la microsegmentación, la seguridad de endpoint sólida y el monitoreo continuo del comportamiento del usuario y el estado del dispositivo.

Mediante la combinación de estos elementos, la confianza cero asegura que el acceso solo se otorgue según la evaluación de confianza en tiempo real, en lugar de hacerlo por la presunta confianza de credenciales estáticas o ubicación de la red. El modelo de confianza cero asume que ya ocurrió una filtración o que ocurrirá, por lo que los usuarios nunca deben tener acceso a información confidencial basada en una única verificación en el perímetro de la empresa.

La confianza cero requiere que cada usuario, dispositivo y aplicación se verifiquen de forma continua. Autentica y autoriza cada conexión y flujo de red, y depende de una gran variedad de datos para mantener la visibilidad total.

La gran mayoría de los ataques involucran tradicionalmente el uso o mal uso de credenciales legítimas comprometidas dentro de una red. Una vez dentro del perímetro de una red, los actores malintencionados pueden causar estragos en todos los sistemas. Con el crecimiento explosivo de la migración al cloud y los entornos de trabajo remoto, la confianza cero representa una evolución crítica de los modelos de seguridad para combatir las amenazas cibernéticas actuales.

Cómo implementar una arquitectura de confianza cero

La implementación exitosa de una arquitectura de confianza cero requiere un compromiso de toda la organización. Eso incluye lograr una alineación universal en las políticas de acceso, conectar información a través de dominios de seguridad y asegurar todas las conexiones en toda la organización.

Adoptar la confianza cero de forma efectiva requiere un enfoque sistemático. Estos son tres pasos clave para ayudar a las organizaciones a transicionar a un modelo de seguridad de confianza cero:

- Paso 1: evaluar tu infraestructura de red existente y tu postura de seguridad para identificar vulnerabilidades. Definir la superficie de ataque evaluando las debilidades y descubriendo áreas que necesitan mejora te ayudará a medir el alcance de tu implementación de confianza cero.

- Paso 2: desarrollar una estrategia de control de acceso integral basada en los principios de confianza cero. Esto incluye catalogar todos tus activos de datos e IT, definir y asignar los roles de usuario, implementar la autenticación multifactor, establecer controles de acceso granulares y adoptar técnicas de segmentación de red.

- Paso 3: desplegar las soluciones y tecnologías más recientes para brindar soporte a tu implementación de confianza cero. Esto puede involucrar implementar soluciones de gestión de identidad y acceso (IAM), sistemas de detección de intrusión, firewalls de próxima generación y herramientas de gestión de eventos e información de seguridad (SIEM). Monitorea y actualiza con regularidad estas soluciones para mantener un entorno de seguridad de confianza cero en buen estado.

Beneficios de adoptar la seguridad de confianza cero

Las estrategias de confianza cero pueden brindar muchos beneficios, incluida una mejor productividad, mejores experiencias de usuario final, menores costos de IT, acceso más flexible y, por supuesto, seguridad mejorada significativamente. Adoptar la confianza cero ofrece a las organizaciones lo siguiente:

- Mejor postura con respecto a la seguridad: en su esencia, al verificar y monitorear el acceso de forma continua, la confianza cero reduce tanto la superficie de ataque como el riesgo de acceso no autorizado, lo que elimina vulnerabilidades incorporadas en protecciones orientadas al perímetro tradicionales.

- Menor exposición a vulneraciones de datos: el principio de privilegio mínimo y los controles de acceso granular de la confianza cero limitan los derechos de acceso de usuario, lo que disminuye la posibilidad de filtraciones de datos, movimiento lateral y ataques internos.

- Visibilidad y control mejorados: la confianza cero proporciona a las organizaciones visibilidad precisa y en tiempo real sobre el comportamiento de los usuarios, el estado de los dispositivos y el tráfico de red.

- Respuesta rápida: la confianza cero permite la detección y respuesta a las amenazas de manera más rápida.

- Mitigación de daños: al restringir las filtraciones a áreas más pequeñas a través de la microsegmentación, la confianza cero minimiza el daño cuando se producen ataques, lo que reduce el costo de la recuperación.

- Menor riesgo e impacto: al requerir varios factores de autenticación, la confianza cero reduce el impacto de los ataques de phishing y el robo de credenciales de usuario. La verificación mejorada reduce el riesgo que presentan los dispositivos vulnerables, incluidos los dispositivos de IoT que son difíciles de asegurar y actualizar.

Desafíos comunes de la adopción de la confianza cero

Mientras que la confianza cero ofrece importantes ventajas de seguridad, su adopción puede presentar ciertos problemas de crecimiento. Algunos desafíos comunes son los siguientes:

- Infraestructura heredada

Las optimizaciones con sistemas heredados pueden encontrar desafiante la integración de principios de confianza cero en sus arquitecturas de red existentes. A los sistemas heredados pueden faltarles las capacidades necesarias para implementar los controles de acceso granular y el monitoreo continuo. Adaptar las infraestructuras desarrolladas a partir de la confianza implícita para que se alineen con los principios de la confianza cero requiere tanto conocimiento como inversión. - Experiencia del usuario

Implementar controles de acceso y medidas de autenticación sólidas puede afectar la experiencia del usuario. Para garantizar una transición sin problemas a la confianza cero, las organizaciones deben encontrar un equilibrio entre las necesidades de seguridad y los requisitos de facilidad de uso. - Cambios culturales

La confianza cero requiere un cambio de mentalidad y cultura organizativa. La transición para abordar procedimientos de tipo “confiar, pero verificar” anticuados puede enfrentarse a la resistencia de los usuarios acostumbrados a políticas de acceso más permisivas. La confianza cero solo puede adoptarse con compromiso, cooperación y aceptación total del liderazgo sénior, el personal de IT, los propietarios de los sistemas y datos, y los usuarios de toda la organización. - Silos de datos e interoperabilidad

Los datos de seguridad a menudo residen en herramientas, plataformas o departamentos desconectados, lo que dificulta la unificación de la información entre silos. Esta fragmentación limita la visibilidad entre pilares necesaria para la detección coordinada de amenazas y la interoperabilidad efectiva. Sin una única capa de datos unificada, es difícil ver el panorama completo, identificar los riesgos y aplicar las políticas de seguridad de forma eficaz.

Casos de uso de la estrategia de confianza cero

Una estrategia de confianza cero puede adaptarse para cumplir con las necesidades exclusivas de las la mayoría de las organizaciones. A medida que la confianza cero gana terreno en todas las industrias, la cantidad de casos de uso potenciales sigue aumentando. Estos son solo algunos ejemplos:

- Protección de las fuerzas laborales remotas: con el aumento de los acuerdos de trabajo remoto, la confianza cero ayuda a las organizaciones a garantizar el acceso a recursos corporativos frente a dispositivos y redes potencialmente no confiables.

- Entornos cloud y multicloud: la confianza cero es adecuada para asegurar la infraestructura y las aplicaciones basadas en el cloud, lo que garantiza que solo usuarios y dispositivos autorizados obtengan acceso a recursos en el cloud esenciales.

- Gestión de acceso privilegiado: los principios de la confianza cero son particularmente relevantes para gestionar el acceso privilegiado y mitigar los riesgos asociados con las cuentas privilegiadas.

- Incorporación rápida de terceros, contratistas y nuevos empleados: la confianza cero facilita ampliar el acceso restringido del privilegio mínimo a partes externas usando dispositivos externos no gestionados por los equipos de IT internos.

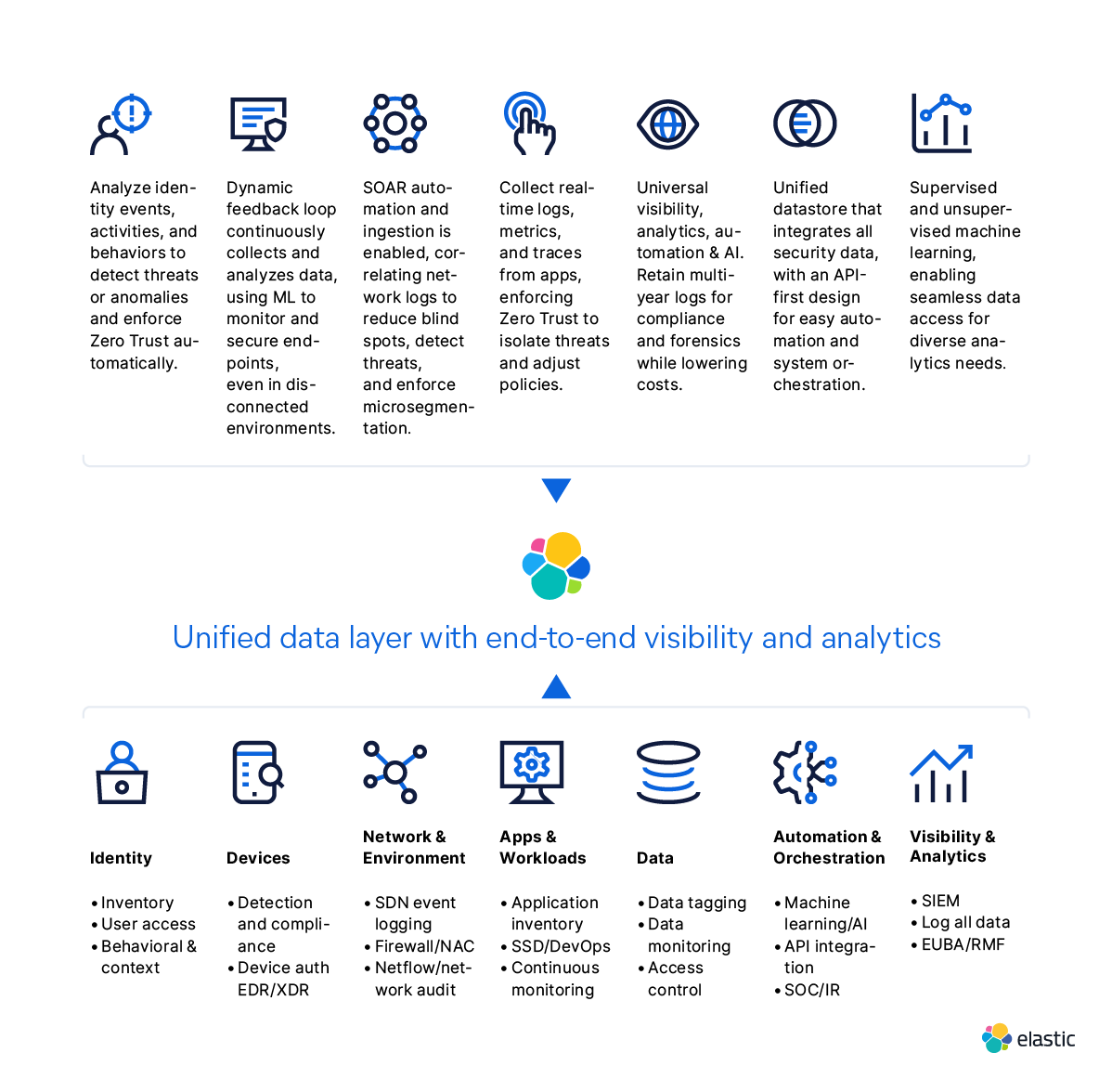

Confianza cero con Elasticsearch

Search AI Platform de Elastic y su enfoque de malla de datos pueden brindar soporte a la aplicación práctica de los principios de confianza cero en toda una empresa. Elastic proporciona una plataforma de datos escalable para reunir todas las capas de la arquitectura de confianza cero de una organización. Al usar Elastic como una capa de datos unificada, puedes recopilar e ingestar datos de diferentes orígenes y formatos, lo que permite una correlación cruzada y un análisis eficientes a escala casi en tiempo real.

Elastic facilita una de las capacidades más esenciales de cualquier estrategia efectiva de confianza cero: una capa común de operación y analíticas de datos que proporciona visibilidad a través de toda la arquitectura, así como consultas y análisis casi en tiempo real en todos los flujos de datos relevantes. La plataforma de datos de Elastic, con su potencia y flexibilidad únicas, interconecta todos los datos y sistemas de forma rentable y escalable, lo que brinda un entorno más integrado, preciso y confiable.

Explora más recursos de Zero Trust

- Elastic Security Solution

- La pieza que faltaba en tu estrategia de Zero Trust: una capa de datos unificada

- Mantener los datos procesables en una arquitectura de confianza cero

- ¿Tu estrategia de confianza cero tiene una capa de acceso a datos unificada?

- Elastic proporciona la base para los pilares del DoD de la red de confianza cero

- Guía para comprender la AI en el gobierno

- Malla de datos en el sector público: pilares, arquitectura y ejemplos

- Guía de ciberseguridad 101